INDICE:

- Introducción

- Objetivo general

- Concepto de Firewalls (muro de fuego)

- Origen de la palabra firewalls

- ¿Por qué un Firewall?

- Objetivo de un Firewalls

- Beneficios de un Firewall

- Limitación de un Firewalls

- Bases para el diseño decisivo del Firewall

- Políticas del Firewall

- ¿Cómo funciona?

- ¿Qué son los servidores proxy y como trabajan?

- Componentes del sistema Firewall

- Factores que no hacen deseable una Firewall

- Comprar o construir

- Certificación

- Firewall gratuitos

- Conclusión

- Bibliografía

En la actualidad, las organizaciones son cada vez más dependientes de sus redes

informáticas y un problema que las afecte, por mínimo que sea, puede llegar a comprometer la continuidad de las operaciones.

La falta de medidas de seguridad en las redes es un problema que está en crecimiento. Cada vez es mayor el número de atacantes y cada vez están más organizados, por lo que van adquiriendo día a día habilidades más especializadas que les permiten obtener mayores beneficios. Tampoco deben subestimarse las fallas de seguridad provenientes del interior mismo de la organización.

La propia complejidad de la red es una dificultad para la detección y corrección de los múltiples y variados problemas de seguridad que van apareciendo. En medio de esta variedad, han ido aumentando las acciones poco respetuosas de la privacidad y de la propiedad de recursos y sistemas. «Hackers», «crakers», entre otros, han hecho aparición en el vocabulario ordinario de los usuarios y de los administradores de las redes

Además de las técnicas y herramientas criptográficas, es importante recalcar que un componente muy importante para la protección de los sistemas consiste en la atención y vigilancia continua y sistemática por parte de los responsables de la red.

Virus, programas espía, troyanos, backdoors… Las amenazas cada vez son más numerosas y peligrosas. Extremar las precauciones y mantener el antivirus actualizado no puede ser suficiente. Aqui te acercamos a los Firewalls, es una opción de seguridad que te puede evitar algunos sustos.

Comprender que es un firewall, su importancia en el mundo de la seguridad de los sistemas de computo, los beneficios que se obtienen, las limitaciones, las políticas, los costos de los firewalls.

CONCEPTO DE FIREWALLS (mURO DE FUEGO)

Es un sistema o grupo de sistemas que impone una política de seguridad entre la organización de red privada y el Internet. Es un mecanismo para restringir acceso entre la Internet y la red corporativa interna. Típicamente se instala un firewall en un punto estratégico donde una red (o redes) se conectan a la Internet.

Un buen Firewall para Internet puede ayudarle a impedir que extraños accedan a su PC desde Internet. Los Firewalls pueden ser de dos tipos, de software o de hardware, y proporcionan una frontera de protección que ayuda a mantener fuera a los invasores no deseados de Internet.

La existencia de un firewall en un sitio Internet reduce considerablemente las probabilidades de ataques externos a los sistemas corporativos y redes internas, además puede servir para evitar que los propios usuarios internos comprometan la seguridad de la red al enviar información peligrosa (como passwords no encriptados o datos sensitivos para la organización) hacia el mundo externo.

Si el Firewall «observa» alguna actividad sospechosa: que alguien de fuera esté intentando acceder a nuestro Pc o que algún programa espía trate de enviar información sin consentimiento, el Firewall nos advertirá con una alarma en el sistema.

Para entender el funcionamiento de este sistema, debes saber que el ordenador dispone de varias puertas de salida y entrada cuando se conecta a Internet. Éstas se llaman puertos y cada servicio que utilizas se sirve de un puerto diferente: Los navegadores de internet necesitan el puerto 80, los programas FTP el 21, etc… En general tenemos todos los puertos abiertos.

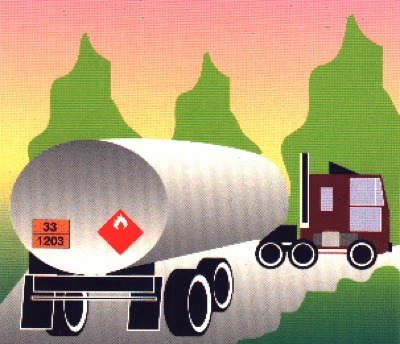

Para ver el gráfico seleccione la opción «Descargar» del menú superior

ORIGEN DE LA PALABRA FIREWALLS

El concepto de firewall proviene de la mecánica automotriz, donde se lo considera una lámina protectora / separadora entre el habitáculo de un vehículo y las partes combustibles del motor, que protege a sus pasajeros en caso de incendio. Análogamente, un firewall, en un sentido más informático, es un sistema capaz de separar el habitáculo de nuestra red, o sea, el área interna de la misma, del posible incendio de crackers que se produciría en ese gran motor que es internet.

Básicamente la razón para la instalación de un firewall es casi siempre la misma: proteger una red privada contra intrusos dentro de un esquema de conectividad a Internet.

En la mayoría de los casos, el propósito es prevenir el acceso de usuarios no autorizados a los recursos computacionales en una red privada y a menudo prevenir el tráfico no autorizado de información propietaria hacia el exterior.

Un firewall sirve para múltiples propósitos, entre otros podemos anotar los siguientes:

– Restricción de entrada de usuarios a puntos cuidadosamente controlados de la red interna.

– Prevención ante los intrusos que tratan de ganar espacio hacia el interior de la red y los otros esquemas de defensas establecidos.

– Restricción de uso de servicios tanto a usuarios internos como externos.

– Determinar cuáles de los servicios de red pueden ser accesados dentro de ésta por los que están fuera, es decir, quién puede entrar a utilizar los recursos de red pertenecientes a la organización.

Todo el tráfico que viene de la Internet o sale de la red corporativa interna pasa por el firewall de tal forma que él decide si es aceptable o no.

Administra los accesos posibles del Internet a la red privada.

Protege a los servidores propios del sistema de ataques de otros servidores en Internet.

Permite al administrador de la red definir un «choke point» (embudo), manteniendo al margen los usuarios no-autorizados, prohibiendo potencialmente la entrada o salida al vulnerar los servicios de la red.

Ofrece un punto donde la seguridad puede ser monitoreada.

Ofrece un punto de reunión para la organización. Si una de sus metas es proporcionar y entregar servicios información a consumidores, el firewall es ideal para desplegar servidores WWW y FTP.

Puede únicamente autorizar el paso del trafico, y él mismo podrá ser inmune a la penetración. Desafortunadamente, este sistema no puede ofrecer protección alguna una vez que el agresor lo traspasa o permanece en torno a éste.

No puede proteger contra aquellos ataques que se efectúen fuera de su punto de operación.

No puede proteger de las amenazas a que está sometido por traidores o usuarios inconscientes.

No puede prohibir que los traidores o espías corporativos copien datos sensitivos y los substraigan de la empresa.

No puede proteger contra los ataques de la «Ingeniería Social», por ejemplo un Hacker que pretende ser un supervisor o un nuevo empleado despistado.

No puede proteger contra los ataques posibles a la red interna por virus informativos a través de archivos y software.

Bases para el diseño decisivo del firewall

- Posturas sobre la política del Firewall.

- La política interna propia de la organización para la seguridad total.

- El costo financiero del Proyecto «Firewall».

- Los componentes o la construcción de secciones del Firewall.

«No todo lo específicamente permitido está prohibido»

«Ni todo lo específicamente prohibido está permitido»

La primera postura asume que un firewall puede obstruir todo el tráfico y cada uno de los servicios o aplicaciones deseadas necesariamente para ser implementadas básicamente caso por caso.

La desventaja es que el punto de vista de «seguridad» es más importante que facilitar el uso de los servicios y éstas limitantes numeran las opciones disponibles para los usuarios de la comunidad.

La segunda postura asume que el firewall puede desplazar todo el trafico y que cada servicio potencialmente peligroso necesitará ser aislado básicamente caso por caso.

La desventaja de esta postura se basa en la importancia de «facilitar el uso» que la propia seguridad del sistema.

Política interna de seguridad.

Un firewall de Internet no está solo, es parte de la política de seguridad total en una organización. Para que ésta sea exitosa, la organización debe conocer qué es lo se está protegiendo.

Costo del firewall.

¿Cuánto puede ofrecer una organización por su seguridad?.

- Un simple paquete de filtrado puede tener un costo mínimo.

- Un firewall casero.

- Un sistema comercial.

Finalmente requiere de soporte continuo para la administración, mantenimiento general, actualización de software, reparación de seguridad, e incidentes de manejo.

Un Firewall funciona, en principio, denegando cualquier tráfico que se produzca cerrando todos los puertos de nuestro PC. En el momento que un determinado servicio o programa intente acceder al ordenador nos lo hará saber. Podremos en ese momento aceptar o denegar dicho tráfico, pudiendo asimismo hacer (para no tener que repetir la operación cada vez) «permanente» la respuesta hasta que no cambiemos nuestra política de aceptación.

También puedes optar por configurar el Firewall de manera que reciba sin problemas cierto tipo de datos (FTP, chat o correo, por ejemplo) y que filtre el resto de posibilidades. Un firewall puede ser un dispositivo software o hardware, es decir, un aparatito que se conecta entre la red y el cable de la conexión a Internet, o bien un programa que se instala en la máquina que tiene el modem que conecta con Internet.

Windows XP cuenta con un Firewall, aunque muy sencillo. Sólo te permite filtrar la información que entra en tu ordenador, no la que sale.

De esta forma, no te servirá de nada si tienes instalado un programa Adware que recoge datos de tu equipo y se conecta al exterior para enviarlos. Conviene que te instales un Firewall más completo y que te permita configurar políticas de seguridad.

Muchas compañías de seguridad disponen de vesiones shareware y freeware de sus Firewalls.

– La empresa Kerio dispone de una versión gratuita para usuarios no profesionales.

– ZoneAlarma es una de las firmas más populares en Firewalls.

– En el site de Agnitum puedes optar por una versión gratuita y una Pro, dependiendo de tus necesidades.

¿QUÉ SON LOS SERVIDORES PROXY Y COMO TRABAJAN?

Un servidor proxy (algunas veces se hace referencia a el con el nombre de «gateway» – puerta de comunicación – o «forwarder» – agente de transporte -), es una aplicación que media en el tráfico que se produce entre una red protegida e Internet. Los proxies se utilizan a menudo, como sustitutorios de routers controladores de tráfico, para prevenir el tráfico que pasa directamente entre las redes. Muchos proxies contienen logines auxiliares y soportan la autentificación de usuarios. Un proxy debe entender el protocolo de la aplicación que está siendo usada, aunque también pueden implementar protocolos específicos de seguridad (por ejemplo: un proxy FTP puede ser configurado para permitir FTP entrante y bloquear FTP saliente).

Los servidores proxy, son aplicaciones específicas. Un conjunto muy conocido de servidores proxy son los TIS Internet Firewall Toolkit «FWTK», que incluyen proxies para Telnet, rlogin, FTP, X-Windows, http/Web, y NNTP/Usenet news. SOCKS es un sistema proxy genéricos que puede ser compilado en una aplicación cliente para hacerla trabajar a través de una Firewall.

Componentes del sistema firewall

- Software Filtra-paquetes.

- Gateway a Nivel-aplicación.

- Gateway a Nivel-circuito.

Software filtra-paquetes

Toma las decisiones de rehusar / permitir el paso de cada uno de los paquetes que son recibidos. El programa examina cada datagrama para determinar si este corresponde a uno de sus paquetes filtrados y que a su vez haya sido aprobado por sus reglas.

- Permite la entrada de sesiones Telnet únicamente a una lista especifica de servidores internos

- Permite la entrada de sesiones FTP únicamente a los servidores internos especificados

- Permite todas las salidas para sesiones Telnet

- Permite todas las salidas para sesiones FTP

- Rehusar todo el trafico UDP

Beneficios del software filtra-paquetes.

- El costo para implementar la filtración de paquetes no es cara.

- Es por lo general transparente a los usuarios finales y a las aplicaciones.

- no se requiere de entrenamiento especializado.

- No se requiere software específico que tenga que ser instalado en cada uno de los servidores.

Limitaciones del filtra-paquetes.

- Definir el filtrado de paquetes puede ser una tarea compleja.

- Si las necesidades de filtrado son muy complejas, se necesitará soporte adicional.

- Finalmente, éstas políticas serán menos fáciles de verificar para las correcciones de las reglas de filtrado después de ser configuradas.

Los gateways nivel-aplicación permiten al administrador de red la implementación de una política de seguridad estricta que la que permite un ruteador filtra-paquetes. Mucho mejor que depender de una herramienta genérica de filtra-paquetes para administrar la circulación de los servicios de Internet a través del firewall, se instala en el gateway un código de proposito-especial (un servicio Proxy) para cada aplicación deseada. Si el administrador de red no instala el código Proxy para la aplicación particular, el servicio no es soportado y no podrán desplazarse a través del firewall.

Aun cuando, el código Proxy puede ser configurado para soportar únicamente las características especificas de una aplicación que el administrador de red considere aceptable mientras niega todas las otras.

Un aumento de seguridad de este tipo incrementa nuestros costos en términos del tipo de gateway seleccionado, los servicios de aplicaciones del Proxy, el tiempo y los conocimientos requeridos para configurar el gateway, y un decrecimiento en el nivel de los servicios que podrán obtener nuestros usuarios, dando como resultado un sistema carente de transparencia en el manejo de los usuarios en un ambiente «amigable». Como en todos los casos el administrador de redes debe de balancear las necesidades propias en seguridad de la organización con la demanda de «fácil de usar» demandado por la comunidad de usuarios.

Es importante notar que los usuarios tienen acceso por un servidor Proxy, pero ellos jamas podrán seccionar en el Gateway a nivel-aplicación. Si se permite a los usuarios seccionar en el sistema de firewall, la seguridad es amenazada desde el momento en que un intruso puede potencialmente ejecutar muchas actividades que comprometen la efectividad del sistema.

Por ejemplo, el intruso podría obtener el acceso de root, instalar un caballo de troya para colectar las contraseñas, y modificar la configuración de los archivos de seguridad en el filrewall.

Un ruteador filtra-paquetes permite la circulación directa de los paquetes dentro y fuera del sistema, diferente a esto el Gateway a nivel-aplicación deja que la información circule entre los sistemas pero no permite el intercambio directo de paquetes. El principal riesgo de permitir que los paquetes se intercambien dentro y fuera del sistema se debe a que el servidor residente en los sistemas de protección de la red podrá ser asegurado contra cualquier amenaza representada por los servicios permitidos.

Un Gateway a nivel-aplicación por lo regular es descrito como un «servidor de defensa» porque es un sistema diseñado específicamente blindado y protegido contra cualquier ataque. Hay varias características de diseño que son usadas para hacer mas seguro un servidor de defensa:

- La plataforma de Hardware del servidor de defensa ejecuta una versión «segura» de su sistema operativo. Por ejemplo, si el servidor de defensa es una plataforma UNIX, se ejecutara una versión segura del sistema operativo UNIX que es diseñado específicamente para proteger los sistemas operativos vulnerables y garantizar la integridad del firewall.

- Unicamente los servicios que el administrador de redes considera esenciales son instalados en el servidor de defensa. La lógica de operación es que si el servicio no esta instalado, este puede ser atacado. Generalmente, un conjunto limitado de aplicaciones Proxy tales como Telnet, DNS, FTP, SMTP, y autenticación de usuarios son instalados en este servidor.

- El servidor de defensa podrá requerir de una autenticación adicional para que el usuario accese a los servicios Proxy. Por ejemplo, el servidor de defensa es ideal para colocar un sistema fuerte de supervisión de autorización (tal como la tecnología «una-sola vez» de contraseña donde una tarjeta inteligente generaba un código de acceso único por medios criptográficos). Adicionalmente, cada servicio Proxy podrá requerir de autorización propia después que el usuario tenga acceso a su sesión.

- Cada Proxy es configurado para soportar únicamente un subconjunto de aplicaciones estándar de un conjunto de comandos. Si un comando estándar no es soportado por la aplicación Proxy, es porque simplemente no esta disponible para el usuario.

- Cada Proxy esta configurado para dejar acceder únicamente a los servidores especificados en el sistema. Esto significa que existe un conjunto de características/comandos que podrán ser aplicados para un subconjunto de sistemas en la red protegida.

- Cada Proxy mantiene la información detallada y auditada de todos los registros del trafico, cada conexión , y la duración de cada conexión. El registro de audición es un herramienta esencial para descubrir y finalizar el ataque de un intruso.

- Cada Proxy es un programa pequeño y sencillo específicamente diseñado para la seguridad de redes. Este permite que el código fuente de la aplicación pueda revisar y analizar posibles intrusos y fugas de seguridad. Por ejemplo, una típica aplicación – UNIX mail – puede tener alrededor de 20,000 líneas de código cuando un correo Proxy puede contener menos de mil.

- Cada Proxy es independiente de todas las demás aplicaciones Proxy en el servidor de defensa. Si se sucitara un problema con la operación de cualquier Proxy, o si se descubriera un sistema vulnerable, este puede desinstalarse sin afectar la operación de las demás aplicaciones. Aun, si la población de usuarios requiere el soporte de un nuevo servicio, el administrador de redes puede fácilmente instalar el servicio Proxy requerido en el servidor de defensa.

- Un Proxy generalmente funciona sin acceso al disco lo único que hace es leer su archivo de configuración inicial . desde que la aplicación Proxy no ejecuta su acceso al disco para soporte, un intruso podrá encontrar mas dificultades para instalar caballos de Troya perjudiciales y otro tipo de archivos peligrosos en el servidor de defensa.

- Cada Proxy corre como un usuario no-previlegiado en un directorio privado y seguro del servidor de defensa.

Ejemplo: telnet proxy

Operación de un Telnet Proxy en un servidor de defensa. Para este ejemplo, un cliente externo ejecuta una sesión Telnet hacia un servidor integrado dentro del sistema de seguridad por el Gateway a nivel-aplicación.

Para ver el gráfico seleccione la opción «Descargar» del menú superior

Ilustración Telnet Proxy.

El Telnet Proxy nunca permite al usuario remoto que se registre o tenga acceso directo al servidor interno. El cliente externo ejecuta un telnet al servidor de defensa donde es autorizado por la tecnología «una-sola vez» de contraseña. Después de ser autentificado, el cliente obtiene acceso a la interface de usuario del Telnet Proxy. Este únicamente permite un subconjunto de comandos Telnet y además determina cual de los servidores son disponibles para el acceso vía Telnet.

Beneficios del Gateway a nivel-aplicación

Son muchos los beneficios desplegados en un gateway a nivel-aplicación. Ellos dan a la administración de red un completo control de cada servicio desde aplicaciones proxy limitadas por un conjunto de comandos y la determinación del servidor interno donde se puede accesar a los servicios. Aun cuando, el administrador de la red tenga el completo control acerca de que servicios que son permitidos desde la carencia de un servicio proxy para uno en particular significa que el servicio esta completamente bloqueado. Los gateways a nivel-aplicación tienen la habilidad de soportar autenticaciones forzando al usuario para proveer información detallada de registro. Finalmente, las reglas de filtrado para un gateway de este tipo son mucho mas fáciles de configurar y probar que en un ruteador filtra-paquetes.

Limitaciones del Gateway a nivel-aplicación

Probablemente una de las grandes limitaciones de un gateway a nivel-aplicación es que requiere de modificar la conducta del usuario o requiere de la instalación de software especializado en cada sistema que accese a los servicios Proxy. Por ejemplo, el acceso de Telnet vía gateway a nivel-aplicación demanda modificar la conducta del usuario desde el momento en que se requiere de dos pasos para hacer una conexión mejor que un paso. Como siempre, el software especializado podrá ser instalado en un sistema terminado para hacer las aplicaciones del gateway transparentes al permitir a los usuarios especificar el servidor de destino, mejor que el propio, en un comando de telnet.

Un Gateway a nivel-circuito es en si una función que puede ser perfeccionada en un Gateway a nivel-aplicación. A nivel-circuito simplemente trasmite las conexiones TCP sin cumplir cualquier proceso adicional en filtrado de paquetes.

Para ver el gráfico seleccione la opción «Descargar» del menú superior

Ilustración Gateway Nivel-Circuito.

Tal como se menciono anteriormente, este gateway simplemente trasmite la conexión a través del firewall sin examinarlo adicionalmente, filtrarlo, o dirigiendo el protocolo de Telnet. El gateway a nivel-circuito acciona como una cable copiando los bytes antes y después entre la conexión interna y la conexión externa. De cualquier modo, la conexión del sistema externo actúa como si fuera originada por el sistema de firewall tratando de beneficiar el encubrir la información sobre la protección de la red.

El Gateway a nivel-circuito se usa frecuentemente para las conexiones de salida donde el administrador de sistemas somete a los usuarios internos. La ventaja preponderante es que el servidor de defensa puede ser configurado como un Gateway «híbrido» soportando nivel-aplicación o servicios Proxy para conexiones de venida y funciones de nivel-circuito para conexiones de ida.

Esto hace que el sistema de firewall sea fácil de usar para los usuarios internos quienes desean tener acceso directo a los servicios de Internet mientras se proveen las funciones del firewall necesarias para proteger la organización de los ataques externos.

FACTORES QUE NO HACEN DESEABLE UNA FIREWALL

INEFICIENTE: el firewall se convierte en un cuello de botella de toda la estructura y debe poseer por lo tanto una eficiencia en la manipulación de los streams de paquetes que sea igual o superior a la del enrutador que maneja tal enlace.

Normalmente la experiencia y conocimiento de los fabricantes de firewalls no se acerca siquiera a la tradición y conocimiento de los fabricantes tradicionales de enrutadores, por ello rara vez pueden cumplir el requisito anterior y lo que se consigue en la practica es un cuello de botella, así como enrutadores sub utilizados debido a la situación anterior.

Este factor también nos conduce a que los costos para maquina de firewall que cumplan tales requisitos sean bastante altos ya que su volumen de producción (numero de unidades vendidas) no se acerque a la producción típica de los enrutadores correspondientes para ese nivel de procesamiento de paquetes por segundo.

NO TAN SEGURO: los firewall son típicamente implementados en un sistema UNIX lo que los hace bastante vulnerables para los ataques de seguridad, ya que de tal sistema existe mayor conocimiento del público en general, y son bastante publicadas las posibles brechas de seguridad en ese sistema operativo, por ello es el blanco típico de ataque para los programas especializados de scanning de los hackers (estudian «pacientemente» múltiples opciones del sistema, hasta encontrar un punto de acceso o modificación).estos programas son en un 99% desarrollados para sistemas UNIX.

Si mi seguridad esta sustentada en una maquina cuyo núcleo está apoyada en el sistema UNIX (el cual es precisamente el más conocido por los enemigos de mi seguridad), entonces mi sistema no es realmente tan seguro.

MUCHAS VECES NO SON TRANSPARENTES A LA OPERACIÓN DEL USUARIO: debido a su diseño, algunos de estos modelos no son tan transparentes a la operación del sistema, complican la administración del sistema de comunicación (usualmente tienen interfaces de manejo propietarias). Algunos modelos basados en «proxies» pueden ser muy seguros, pero algunos de ellos requieren versiones modificadas de los aplicativos, llevando los a ser poco deseables para montajes masivos.

SON INAPROPIADOS PARA MONTAJES MIXTOS: por su misma concepción el montaje solicitado por las compañías cuenta con dos niveles de VPNs (la intranet corporativa y luego las intranet de cada empresa), los cuales deben ser interrrelacionados de manera armoniosa para flujo de información y control de acceso. Este tipo de montaje seria bastante costoso, dificil de implementar y de administrar con dos niveles de firewalls.

Algunas organizaciones tienen la capacidad de construir sus propias firewall, usando cualquiera de los equipos y componentes de software disponibles o escribiendo un firewall. Al mismo tiempo, la totalidad de los vendedores ofrecen una amplia variedad de servicios en tecnología de firewall, desde proveer las herramientas necesarias hasta implementar pólizas de seguridad hasta cálculos fuera de riesgos, revistas de seguridad y entrenamiento de seguridad.

Una de las ventajas para una compañía al construir su propia firewall es que el personal de la misma entenderá las especificaciones del diseño y uso de la firewall. Tal conocimiento puede no existir para un vendedor – proveedor de firewall. Además, una firewall puede requerir una gran cantidad de tiempo para construirla, documentarla y mantenerla.

Una firewall puede ser tan efectiva como la administración que la hizo. Un mantenimiento pobre puede empezar a ser inseguro y permitir roturas mientras provee una ilusión de seguridad. La póliza de seguridad podría reflejar claramente la importancia de la administración de una firewall fuerte, y el manejo demostraría su importancia en términos de personal, fondos y otros recursos necesarios.

El contar con una firewall no es excusa para prestar menos atención a la administración de un sistema en el lugar, de hecho, si una firewall es penetrada, una administración pobre permitirá amplias intrusiones resultando dañada, también una firewall no reduce las necesidades de administrar un sistema altamente calificado al mismo tiempo.

Amoroso y sharp concuerdan en que no es sencillo y correcto el set de funciones de una firewall para todos los medio ambientes.

Ellos recomiendan que cada comprador seleccione funciones basadas en los requerimientos únicos de la empresa que desee contar con una firewall.

Un problema encontrado por muchos compradores de firewall es que los vendedores, preparan literatura que ponen a sus productos en lo más alto posible y describen diseños y filosofías de ventas apropiadas para la compañía. Sin embargo. Los estándares han surgido en otras arreas de hardware y software, ambos en tecnología y descripción de funciones.

«El conocimiento llega a través de la acción; tu no puedes comprobarlo si no fantaseas o evitando probar».

Sófocles.

ICSA, Inc. Intenta desarrollar criterios imparciales para definir buenos productos de seguridad. Por ejemplo, por muchos años ICSA ha estado probando y certificando productos antivirus. Los usuarios de estos productos han indicado que la certificación ha sido de gran ayuda. Una compañía compra un producto antivirus certificada sabe que realizara estándares claros establecidos y de esta manera podrá evitar más desordenes costosos que de otra manera requerirá de otra clase de diligencias.

La certificación firewall opera con principios similares. Las compañías que fabrican firewall pueden someterlos a prueba, y si pasan la prueba, ellos pueden colocar el logo de certificación. Esto proporciona una seguridad a los compradores que este producto satisface ampliamente un nivel de estándar de seguridad. En otras palabras, un comprador puede confiar que todos los productos que han sido certificados, realizan, en una perspectiva de seguridad, funciones en un mismo nivel. Por supuesto, algunos productos exceden el nivel y en algunas arreas la certificación será más y más severa (la certificación puede ser revocada si un producto falla al no mantenerse con el estándar).

La certificación ICSA es totalmente diferente de un análisis competitivo o examen de producto. El propósito de la certificación es no decir que un producto «A» hace o realiza mejor que el producto «B» respecto a esto o aquello. Es únicamente la ejecución relativa de pruebas lo que cuenta, como un paso binario/resultados fallidos. La realización de un producto en términos de velocidad, no es parte de la certificación.

El estándar inicial de certificación firewall depende de una definición de requerimientos mínimos aceptables para una compañía típica o una organización. Específicamente, los criterios de certificación significan que un producto firewall, que ha sido configurado de acuerdo a las instrucciones del fabricante, brinda protección contra ataques y al mismo tiempo, brinda una organización con funcionalidad operativa real.

La certificación esta diseñada para asegurar que una firewall repela importantes ataques, comunes y no comunes. ICSA utiliza una variedad de herramientas de rastreo comerciales e internas así como técnicas manuales para verificar que los ataques son combatidos efectivamente. Esto asegura que hay una fundación confiable de buenas técnicas de seguridad. La firewall debe proveer una organización con una funcionalidad real. Los usuarios pueden acezar al internet, pueden conectarce a sistemas internos a través de la firewall, puede una organización enviar y recibir correos a través del firewall, etc.

Las firewall certificadas por ICSA no garantizan que sean impenetrables. Un buen producto podría ser instalado inapropiadamente, permitiendo vulnerabilidades.

Barreras Corta-fuego gratuitas:

Para ver el gráfico seleccione la opción «Descargar» del menú superior

Como hoy por hoy no existe solución técnica frente a un ataque de denegación de servicio, la conclusión de este tema es que las infraestructuras de Internet representan el punto más débil de la seguridad global en Internet. No en vano el Congreso de los Estado Unidos ha decidido invertir 900 millones de dólares en la investigación y desarrollo de nuevas soluciones de seguridad para la Red.

Es urgente rediseñar una infraestructura desarrollada hace 30 años para uso militar y académico contemplando mecanismos de seguridad pensados para soportar las amenazas de destrucción física de los sistemas.

Autor:

Ing. Electrónico

Universidad Nacional Autónoma de México

José Madrigal García

Mateo Luna Luna