En seguridadpublica.es hemos hablado de la seguridad informática, pero hoy vamos a adentrarnos en la interpretación de correos falsos que intentan sacar nuestros datos de forma ilícita.

No es nuevo recibir correos de entidades bancarias solicitándonos datos para, teóricamente y como excusa, actualizar su base de datos y así proporcionarnos un mejor servicio o por ejemplo alertarnos de que de no hacerlo el sistema quedará bloqueado. A esta técnica de engaño se denomina phishing.

Si bien es verdad que hoy por hoy muy poca gente puede caer en este engaño, sigue estando vigente ya que el remitente envía masivamente correos a infinidad de cuentas por lo que su propagación es realmente sencilla y rápida. Con que una sola persona de entre miles caiga en este engaño, es suficiente para quien lo propaga.

La técnica para evitarlo es muy sencilla, jamás el banco nos pide datos por email y menos la clave de nuestra tarjeta de crédito/débito, por lo que simplemente ignorándolos y agregandolos a la lista de spam estaremos a salvo, sin perjuicio de proceder con la denuncia que consideremos oportuna.

Vamos a analizar un correo que se hace pasar por la entidad BBVA que esta remitiéndose actualmente:

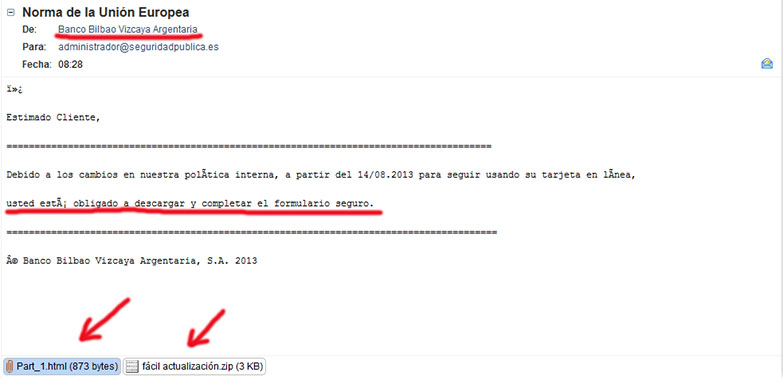

1. El correo. Nos llega un correo que dice ser de Banco Bilbao Vizcaya Argentaria. Dejando de un lado los errores gramaticales que son debidos a los acentos y carácteres especiales que no estan bien codificados en todos los navegadores (en algunos pueden verse bien), llama la atención que no nos aparece el correo del remitente. Esta técnica es muy antigua, logicamente deben ocultar el correo del remitente para que no se descubra la falsedad pero mucho cuidado ya que a veces el texto «Banco Bilbao Vizcaya Argentaria» viene escrito como un email, por ejemplo «Administracion@bbva.es» y puede parecer que el correo se remitió desde esa dirección. Es muy importante saber que el correo que aparece a simple vista no tiene porque ser el correo real del remitente.

Otro aspecto destacable es la obligación a completar un formulario, para ello nos adjuntan dos archivos. ¿Qué sentido podría tener esto?, ninguno.

Si una entidad bancaria pidiera una actualización de datos JAMAS LO HARÍA POR CORREO, pero es que además pondrían un enlace a su página oficial y desde el panel de acceso a tu cuenta podrías realizar cualquier actualización. Logicamente este sirve para ocultar la falsedad.

2. El remitente. Vamos a analizar el remitente. Casi todos los programas de correo e incluso los Webmails (Correo en página web como Yahoo o Google), permiten conocer más datos del remitente, pulsando en el botón secundario en «Mostrar fuente», «Ver encabezado completo» o en menú similar, o bien en el propio código fuente. En este caso nos indica lo siguiente:

Return-Path: <service@bbva.es>

Delivery-Date: Wed, 14 Aug 2013 08:28:21 +0200

Received: from server.illusion24.com (ns1.illusion24.com [69.10.153.124])

Podemos analizar mucho más esta cabecera si usamos una aplicación gratuíta y online de Google: https://toolbox.googleapps.com/apps/messageheader/ ![]()

![]()

![]()

Esta aplicación nos dirá por que servidores de entrada y salida ha pasado el correo, una pista muy importante para su interceptación.

En todo caso, sin indagar tanto en el caso anterior, observamos Return-Path con un email que parece legítimo, esto no tiene mayor complicación en cambiarlo no obstante un servidor server.illusion24.com y una DNS con su IP no deja de ser más que sospechoso para tratarse de un banco.

Con un script en PHP se pueden enviar correos así y ni haría falta tener una dirección de email propia para hacerlo, e incluso se podría engañar de esta forma con el remitente, e incluso de servidores que nada tienen que ver con el engaño.

3. Los archivos adjuntos. No queda otra opción que enviar archivos adjuntos para terminar con el engaño. NUNCA SE DEBEN ABRIR ARCHIVOS ADJUNTOS DE REMITENTES DESCONOCIDOS y si son conocidos deben analizarse con un buen antivirus, y no porque el remitente conocido nos envía un virus de cualquier tipo, sino que es posible que el propio virus se autoenviará en sus listas de correo sin el remitente saberlo. Afortunadamente los sistemas de Webmail cuentan con antivirus.

El primer archivo que nos llega es «fácil actualización.html» y antes de ver su código fuente con el Notepad2 ![]()

![]()

![]()

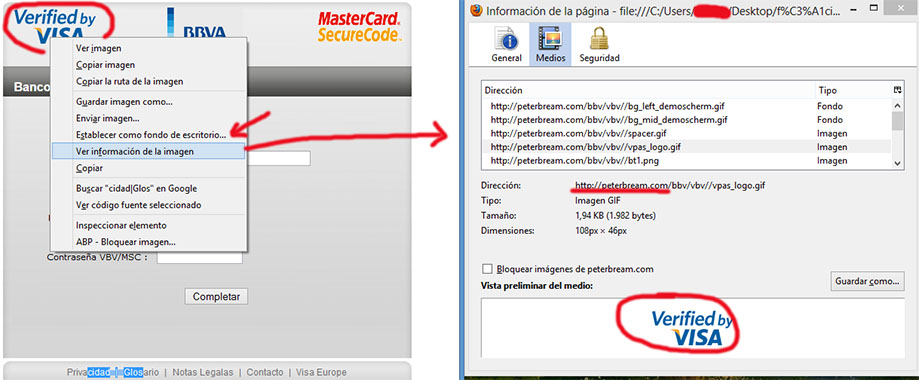

No es más que una copia barata de un sistema de tarjeta pero que al estar abierto desde nuestro propio PC (recordemos que es un archivo adjunto del email que nos hemos descargado) no nos indicará ni un servidor seguro del tipo HTTPS ni certificado y que además ni los enlaces inferiores están vinculados.

El código HTML no puede incluir imágenes dentro del propio archivo (no es como un archivo DOC de Word que dentro de su propio archivo quedan las imágenes), esto significa que todas las imágenes que veamos en el archivo que hemos abierto tienen que venir de algún servidor, es decir deben estar vinculadas, basta por tanto ver de que servidor vienen pulsando el botón secundario encima de una imagen y «ver información de imagen» o directamente ver el código fuente, mostrándose esto:

Lo hemos querido hacer una forma más gráfica, logicamente si observamos el código fuente del archivo HTML con el Notepad2 observaremos el código:

<img src=»http://peterbream.com/bbv/vbv//vpas_logo.gif» border=»0″>

¿Qué peligro tiene este formulario si está en nuestro PC?. Cuando pulsemos el botón «Completar» todo lo escrito en él será remitido a un servidor externo y nuestros datos estarán en manos de otros.

Que el dominio peterbream.com dirija a un servidor que contiene las imágenes no significa que a ese servidor vayan los datos, ya que en muchos servidores pueden subirse las imágenes libremente, o simplemente hacer una búsqueda de imágenes en Internet con los logos que nos interesen y vincularlos desde ese servidor, eso no implica que el servidor sea el que produce el engaño. No suelen hacerse vinculaciones de las web oficiales de los bancos porque pueden rastrearse facilmente esos enlaces.

El otro archivo que viene en el email es un archivo comprimido en ZIP que contiene el mismo HTML.

Este correo que ha llegado realmente al servidor de seguridadpublica.es recientemente es un ejemplo real, pero para tranquilidad de algunos el formulario redirecciona absoluta y directamente a la web oficial de BBVA sin enviar datos.

Las recomendaciones básicas:

1. Tener el sistema operativo, navegador y antivirus actualizado siempre. Aunque suene a tópico las actualizaciones corrigen bug de seguridad y son primordiales.

2. No abrir archivos adjuntos de remitentes desconocidos.

3. Nunca dar datos bancarios por email y menos el número pin.

4. Si se aportan datos bancarios en un formulario de una Web, como sucede en compras online por ejemplo, asegurarse que la extensión sea siempre HTTPS. Más información de esto en esta entrada de seguridadpublica.es