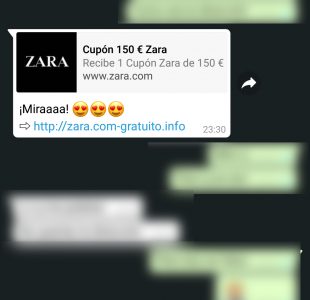

En una conversación normal nos llega este enlace de nuestro contacto. No es mala intención, simplemente que para conseguir el supuesto cupón un requisito suele ser darle publicidad, a veces solicita que se mande a X contactos de Whastapp y otras promocionarlo en redes sociales.

La apariencia no es mala del todo porque se puede leer «www.zara.com«, sitio donde no nos dirige pues la URL que figura abajo es «http://zara.com-gratuito.info«.

Solo viendo esto debemos tener una cosa clara, que estamos ante un subdominio de com-gratuito.info.

Un subdominio depende de un dominio, por ejemplo si tenemos el dominio mipagina.com podremos crear cuantos subdominios queramos a modo de descargas.mipagina.com, gratis.mipagina.com… véase que no lleva las www los subdominios.

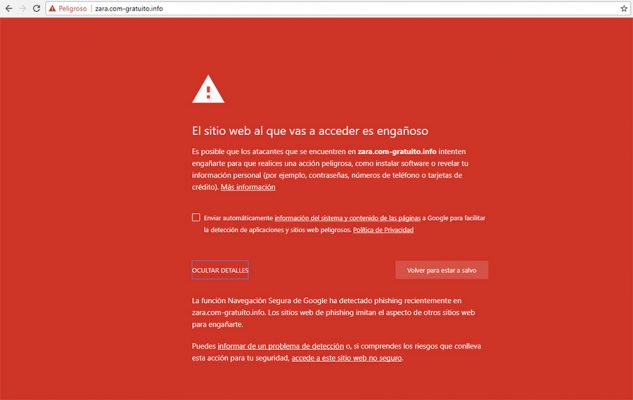

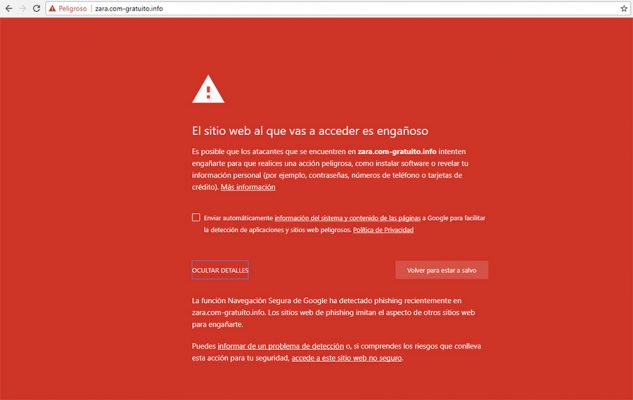

Si abrimos esa dirección en el navegador del PC, Google ya nos aporta información suficiente como para no acceder a esa web, de hecho nos lo impide:

Pero si aún así optamos por entrar y tenemos un antivirus actualizado es probable que también nos avise impidiéndonos el acceso. De hecho, los sitios engañosos que imitan a otros, phishing, son muy frecuentes en este tipo de engaños porque tienen cierta eficacia ante el desconocimiento y son muy publicitados. Por eso es muy importante no contribuir en publicar en las redes este tipo de ofertas.

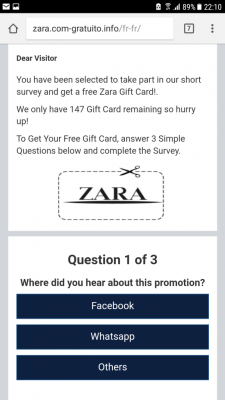

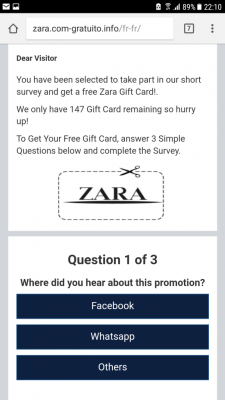

El problema es que desde el móvil no siempre se avisa de este tipo de webs y estamos más expuestos al riesgo.

Aquí la captura:

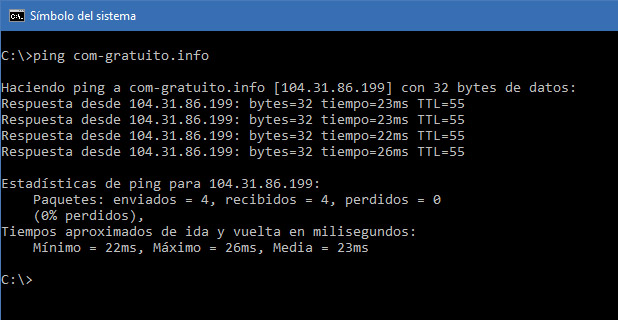

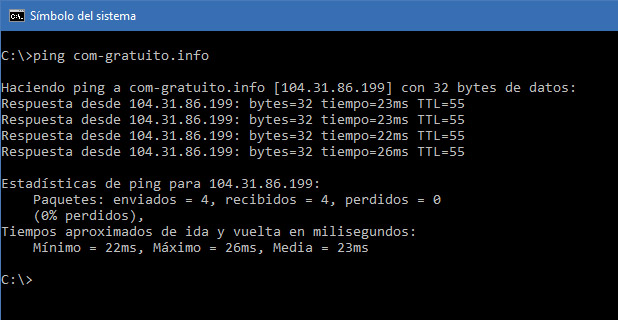

Ahora vamos a ver a investigar sobre este dominio y servidor, así que lo primero es ver su IP. Para ello accedemos al CMD, símbolo del sistema, y hacemos un ping al dominio para que nos resuelva. El dominio principal es com-gratuito.info no el subdominio zara.com-gratuito.info. Hay que tener en cuenta que todo dominio de Internet tiene asociada una IP, son las DNS quién lo resuelven.

Su IP es 104.31.86.199, así que tendremos que ir a una de las autoridades a nivel global para saber en cual de ellas está registrada esa IP.

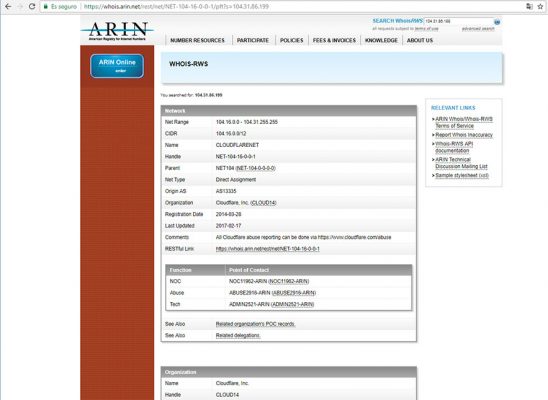

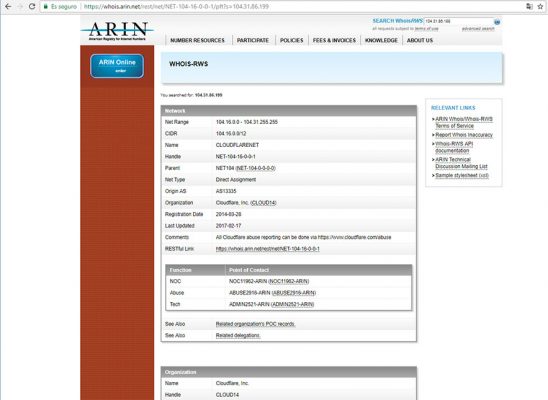

Iana.org es la coordinación global, tendremos que ir buscando por zonas, podemos empezar en www.ripe.net que corresponde a Europa, www.afrinic.net para Africa, www.apnic.net para Asia, www.arin.net para Norte América o www.lacnic.net América Latina.

Corresponde a arin.net tras realizar la búsquedas en otras autoridades, consta en San Francisco, y aquí nos sale la información del registrador y su correspondiente contacto para abusos. El contacto para abusos es la clave si queremos cerrar este tipo de webs, a nivel policial suelen colaborar los administradores si hay diligencias abiertas, hay que tener en cuenta que Internet es un mundo global donde cada país aplica sus leyes. En abusos es donde nos tendremos que remitir con la IP en cuestión para solicitar una queja de un abuso, o como decíamos, en caso de investigaciones policiales solicitar de ser el caso el cese.

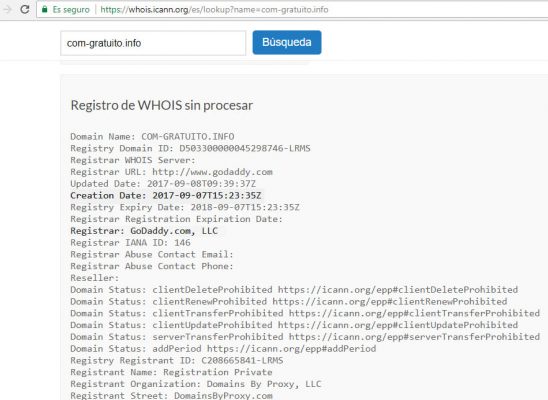

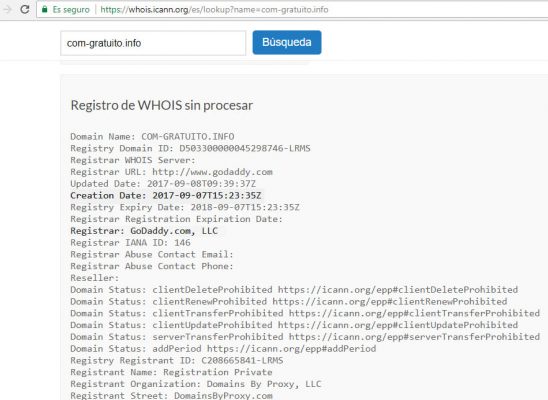

Ahora vamos a ver quién registró el dominio. Esto se puede hacer desde varios sitios de Internet pero vamos a consultarlo desde icann.org donde nos saldrá la información del registrante. Entre otros datos, tenemos la fecha de creación, que ya pinta sospechosa, la URL del registrador autorizado godaddy.com, lugar de quien registra consta Arizona y bajando más por la página de información tendremos teléfonos y direcciones. A veces podemos tener datos personales directos y otras veces nombres de compañías. También puede darse el caso de que no saquemos muchos datos por tener parte del whois oculto, que es un suplemento a pagar por la persona que registra, no obstante siempre hay muchas referencias, al menos suficientes, para identificar la persona física o jurídica que registra el dominio.

Debemos distinguir que registrar un dominio es una cosa y contratar un servidor es otra. Un dominio puede apuntar a un servidor contratado o estar en un parking de dominios. Un dominio puede dirigir a un servidor hoy y dentro de una semana a otro. Por eso siempre se hacen capturas de las páginas web, lo que hoy está mañana no tiene por qué.

En cuanto a los datos que salen en estas bases, son de acceso público pero eso no autoriza que puedan ser usados sin más pues están protegidos por las leyes, debido a que muchos pueden ser datos de carácter personal.

La finalidad de este tipo de engaños es la recogida de datos personales o datos de tarjetas de crédito que pueden ser usados o vendidos en el mercado negro. A veces existe la obligación de poner el teléfono en un casillero (como era este caso) para recibir el cupón y suscribirse sin darse cuenta a un servicio SMS Premium. También pueden solicitar la instalación de una aplicación, en Android .apk, que podría robar información de nuestro terminal, por tanto nunca debe autorizarse a la instalación de fuentes desconocidas, ajuste que puede realizarse en el móvil y que por defecto esta activo.

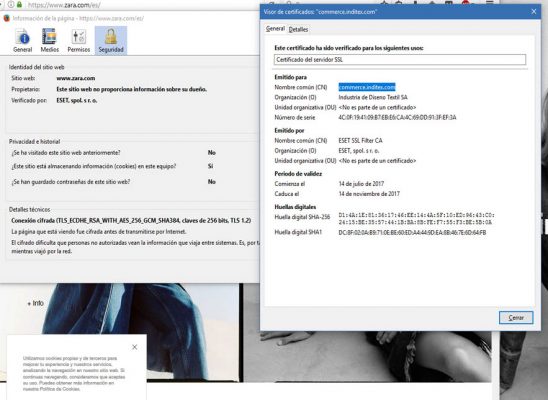

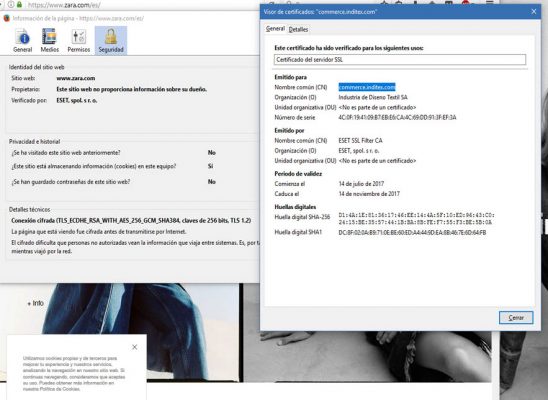

En todo caso, nunca se deben poner datos en webs que no tienen HTTPS, que son las que garantizan su autenticidad, es decir son quién dice ser y además el viaje de la información es encriptada. Aunque es sorprendente aún ver tiendas online sin certificado, sin HTTPS, solicitando datos personales y que realmente son webs reales y que envían el producto al comprador. Esta carencia esta más enfocada a la falta de seguridad informática de la propia empresa, pero sea como fuere nunca debe escribirse el número tarjetas de crédito sin conexión segura https, y como mucho hacer el pago con otro tipo de sistemas como paypal.

Como se puede observar en la captura, zara.com tiene el certificado donde podemos ver el propietario y verificador así como las huellas digitales y el cifrado de 256 bit.

También hay que tener en cuenta, que aunque la conexión sea segura por este protocolo, debemos tener nuestro ordenador o móvil sin ningún tipo de malware, porque una cosa es la conexión segura a un servidor y otra es que nuestro dispositivo tenga instalado por ejemplo un keylogger que nos podría copiar los datos por otra vía.