[tipso tip=»Este documento ha sido seleccionado por su calidad e interés público. Su autor y fuente consta al final del documento.»]

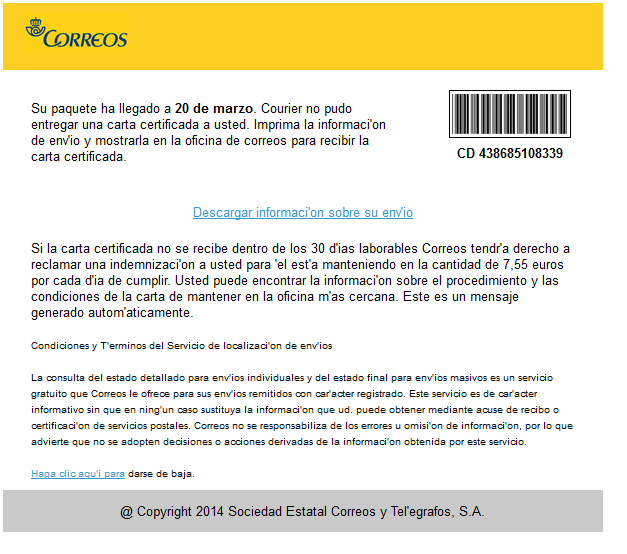

Se ha detectado una nueva campaña en abril de 2015 de phishing que suplanta la identidad de la empresa Correos con una supuesta «carta certificada» con el objetivo de engañar a los usuarios mediante ingeniería social, para que hagan clic en un enlace que les redirige a una web maliciosa que suplanta la identidad de la compañía y tratar de provocar que los usuarios descarguen e instalen (ejecuten) un virus que cifrará los archivos del ordenador.

Nota:

Con frecuencia a los procesos de cifrado y descifrado se les denomina encriptado y desencriptado, ambos anglicismos de los términos ingleses encrypt y decrypt, sin embargo la Real Academia Española no ha incluido tales términos en el Diccionario de la lengua española. Por su parte La Fundación del Español Urgente defiende que encriptar es un término válido y que no hay razón para censurar su uso.

El creador de CryptoLocker no es otro que el ruso de 31 años Evgeniy Bogachev, por el cual el FBI ofrece una recompensa de 3 millones de dólares sobre cualquier pista sobre su paradero.

El «virus» de nuevo se hace pasar por un aviso de correos, pulsas el enlace, y se descarga un fichero zip llamado carta_certificada. Si lo descomprimes y ejecutas el exe de su interior del mismo nombre, en segundo plano se instala un exe en la carpeta users/public/datos de programa.

Fijarse bien en la dirección del remitente, el “cuerpo” del correo, y en las extensiones de archivos adjuntos. (textos en inglés, mal redactados, direcciones erróneas, son indicios de un posible correo infectado).

Tras esto todos los datos del disco duro en los que el usuario tenga permisos de escritura, quedan encriptados, incluidas unidades de red (mapeadas) o discos duros externos conectados por USB (con letra asignada).

Esta nueva variante cifra los archivos con la extensión .encrypted

Los secuestradores de los ficheros permiten que se descifre un sólo fichero de forma gratuita y el resto pagando con BitCoins. Además, el precio del rescate aumenta a medida que pasan los días. EL límite de tiempo suele ser de dos o tres días (normalmente 72 horas).

El pago se debe efectuar a través de Bitcoin, una moneda virtual que dificulta la identificación de los criminales. Crypt0L0cker seguramente está basado en CryptoWall 2.0 porque:

CryptoWall 3.0

- Usa la red anónima I2P (Invisible Internet Project) en lugar de TOR supone el cambio más notable. I2P sigue un modelo similar a TOR, la red está compuesta por nodos entre los que fluye la comunicación, sin embargo I2P utiliza un esquema «inproxy», a diferencia de TOR, cuyo modelo es «outproxy» ([Ref.-47). El modelo outproxy está enfocado a la navegación anónima por redes externas, como Internet. Por el contrario, un esquema inproxy sigue el modelo de «VPN puro», donde ninguna entidad externa puede participar en la red sin antes unirse a ella, esta arquitectura es la tradicional de una darknet.

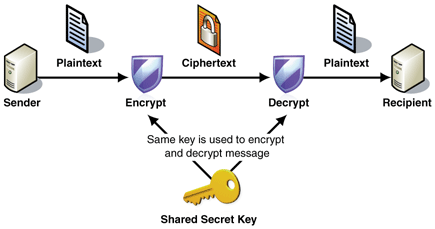

Cifrado Simétrico (AES, DES, RC4)

El cifrado simétrico consiste en el uso de una misma llave para cifrar y descifrar el mensaje cifrado. El hecho de que exista un secreto compartido entre emisor y receptor constituye una vulnerabilidad que ha sido resuelta únicamente por el cifrado asimétrico.

Cifrado Asimétrico (RSA)

Con el cifrado asimétrico el problema del secreto compartido se resuelve: los mensajes se cifran con una clave pública, y sólo el receptor con su clave privada podrá descifrarlo. El «virus» CryptoLocker usa cifrado asimétrico.

También hay una variante llamada TeslaCrypt que se aprovecha de una vulnerabilidad en Adobe Flash Player (usa el Angler Exploit Kit) y además secuestra partidas guardadas de juegos.

Algunas variantes, además de cifrar los ficheros del equipo infectado, roban la libreta de direcciones para lograr nuevas víctimas a quién enviar estos mensajes maliciosos. Para empeorar todo, falsifica la dirección del remitente. Así, es probable que la dirección que se muestra en el correo sea la de uno de nuestros contactos.

En esta variante encripta archivos de ofimática, pst, pdf, jpg, wmv, mp4, m4a, vbs, zip. No afecta a mp3, gif, png, rar o exe.

Las primeras variantes de CryptoLocker (también llamadas TorrentLocker) utlizaban un cifrado con AES-256 con CTR (Counter) que consiguió ser descifrado y ahora son cifrados con AES-256-CBC (Cipher-block chaining)

En septiembre, investigadores finlandeses de Nixu Oy detallaron un método por el cual víctimas de TorrentLocker podían recuperar el contenido de los archivos cifrados, sin pagar dinero a los cibercriminales.

TorrentLocker utiliza la librería criptográfica de código abierto LibTomCrypt.

Versiones / Variantes antiguas:

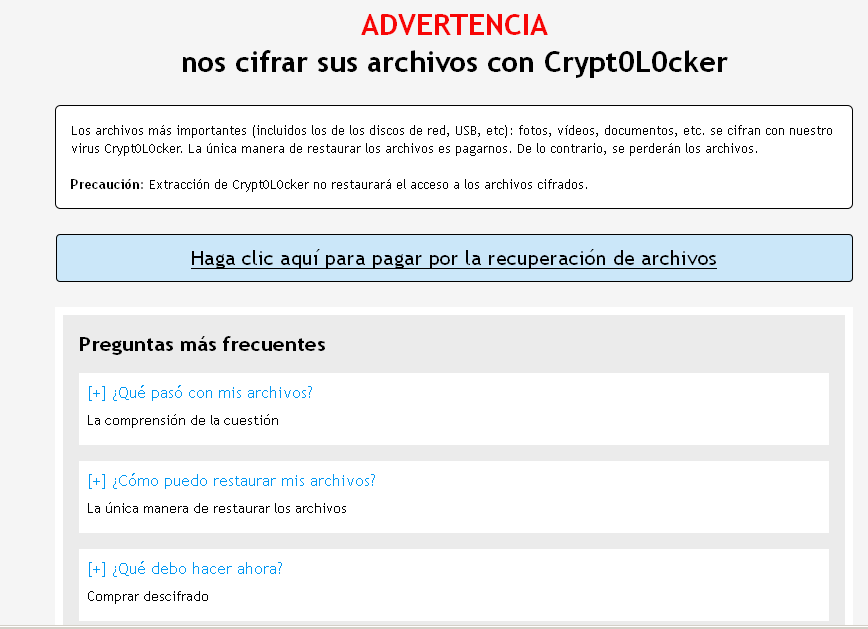

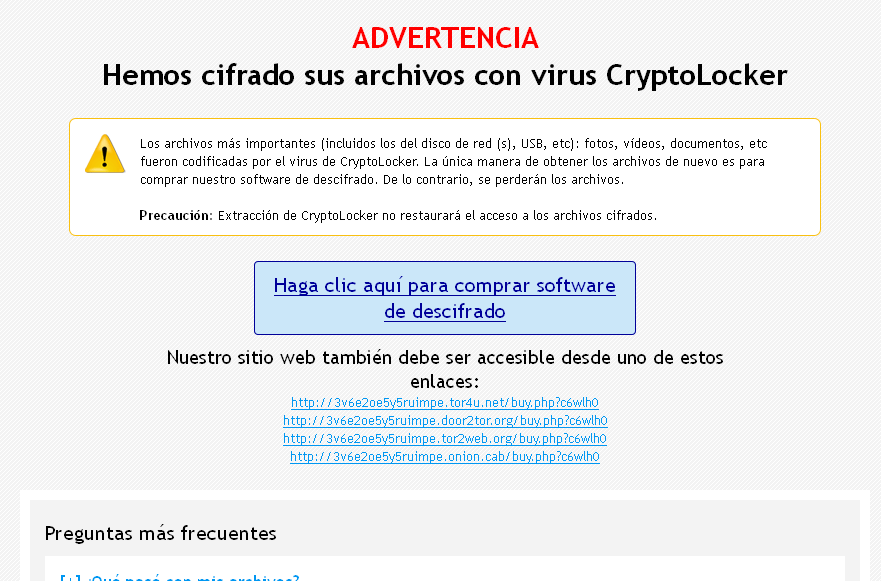

En cada carpeta afectada del pc, te genera un .txt y un .html con la siguiente «solución», con enlaces a la red tor. (relays tor)

Contenido del Fichero: INSTRUCCIONES_DESCIFRADO.txt

===============================================================================

!!! NOS CIFRAR SUS ARCHIVOS CON Crypt0L0cker !!!

===============================================================================Los archivos más importantes (incluidos los de los discos de red, USB, etc):

fotos, vídeos, documentos, etc. se cifran con nuestro virus Crypt0L0cker. La

única manera de restaurar los archivos es pagarnos. De lo contrario, se

perderán los archivos.Utilice este enlace para pagar por la recuperación de los archivos:

http://zoqowm4kzz4cvvvl.torlocator.org/pi6nf5.php?user_code=1ecyep9&user_pass=9071——————————————————————————-

——————————————————————————-[=] ¿Qué pasó con mis archivos?

Sus archivos importantes: fotos, vídeos, documentos, etc. se cifran con

nuestro virus Crypt0L0cker. Este virus utiliza muy fuerte algoritmo de

cifrado – RSA-2048. Fracción del algoritmo de cifrado RSA-2048 es imposible

sin la llave especial de descifrado.[=] ¿Cómo puedo restaurar mis archivos?

Sus archivos ahora son inservibles e ilegibles, puede comprobar que al tratar

de abrirlos. La única manera de restaurarlos es utilizar nuestro software de

descifrado. Usted puede comprar este software de descifrado en nuestro

sitio web (http://zoqowm4kzz4cvvvl.torlocator.org/pi6nf5.php?user_code=1ecyep9&user_pass=9071).[=] ¿Qué debo hacer ahora?

Usted debe visitar nuestro sitio web (http://zoqowm4kzz4cvvvl.torlocator.org/pi6nf5.php?user_code=1ecyep9&user_pass=9071)

y comprar descifrado para su PC.[=] No puedo acceder a su sitio web. ¿Qué debo hacer?

Nuestro sitio web debe ser accesible desde uno de estos enlaces:

http://zoqowm4kzz4cvvvl.torlocator.org/pi6nf5.php?user_code=1ecyep9&user_pass=9071

http://zoqowm4kzz4cvvvl.torminator.org/pi6nf5.php?user_code=1ecyep9&user_pass=9071

http://zoqowm4kzz4cvvvl.tor2web.blutmagie.de/pi6nf5.php?user_code=1ecyep9&user_pass=9071http://zoqowm4kzz4cvvvl.onion/pi6nf5.php?user_code=1ecyep9&user_pass=9071 (utilizando el navegador TOR)

Si por alguna razón estas direcciones no están disponibles, por favor siga

los pasos:

1. Descargue e instale TOR-navegador:

http://www.torproject.org/projects/torbrowser.html.en

2. Después de una instalación exitosa, ejecutar el navegador y esperar a

que la inicialización.

3. Escriba en la barra de direcciones:

http://zoqowm4kzz4cvvvl.onion/pi6nf5.php?user_code=1ecyep9&user_pass=9071

4. El acceso a nuestro sitio web.También puede ponerse en contacto con nosotros a través de

correo electrónico: decrypthelp@mail15.com——————————————————————————-

——————————————————————————-Credenciales de inicio de sesión:

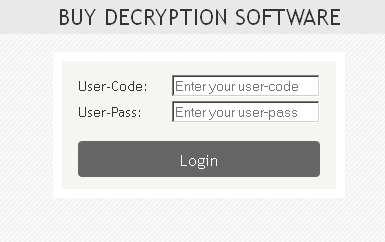

URL: http://zoqowm4kzz4cvvvl.torlocator.org/pi6nf5.php

User-Code: 1ecyep9

User-Pass: 9071===============================================================================

Buy decryption Software (ejemplo)

https://xxxx.blutmagie.de/xxx.php?

Ejemplo:

El «virus» es tan majo que te permite descifrar un sólo archivo de manera totalmente gratuita y además te informa del número total de ficheros cifrados (para que te hagas una idea de todo lo que has perdido).

Algunos de los dominios FALSOS y REMITENTES de correo utilizados (bloquear en listas negras) son:

correos-es.com

correos-espana.biz

correos-espana.com

correosespana.com

correos-espana.net

correos-espana.org

e-correos24.com

es-correos.com

icorreos24.net

icorreos24.org

mycorreos24.net

mycorreos.com

ptt-esube.com

ptt-gonderi.biz

ptt-gonderi.net

sda2cliente.com

sda2cliente.org

sdacourier24.info

sda-courier.biz

sda-courier.info

sdacourier.net

sdacourier.org

sda-poste.com

sda-poste.info

sdaposte.info

sda-poste.net

sdaposte.net

sda-poste.org

sdaweb24.com

sdaweb24.net

supportpiece.com

Podéis ver una lista actualizada en:

http://red.cow.cat/blacklists/cryptolocker.txt

Algunas novedades:

sda-courier24.org

sda-courier24.biz

sda-courier24.com

sda-courier24.net

O añadir una entrada al fichero hosts de Windows (127.0.0.1 [TAB] dominio)

¿Cómo recuperar los archivos y ficheros secuestrados?

- Usando un backup (copia de seguridad)

- Usando versiones anteriores

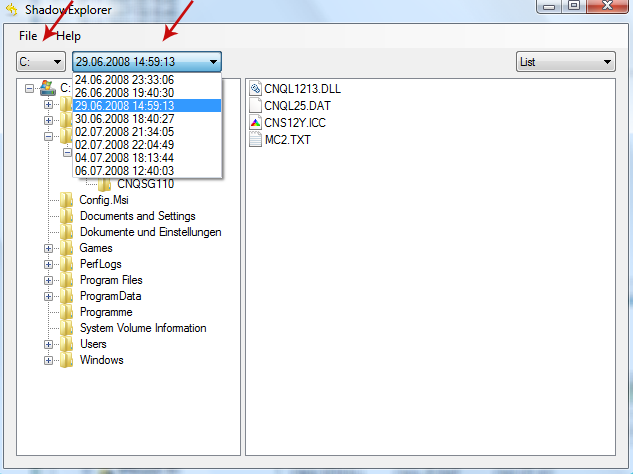

- Shadow copy (Volume Snapshot Service, Volume Shadow Copy Service, VSS)

- Usar herrmientas específicas. Ver en Otras soluciones

¿Cómo restaurar archivos cifrados por Crypt0L0cker?

Método 1: copias de seguridad

El primer y mejor método para restaurar los datos es una copia de seguridad reciente. Si no tienes backup ¿qué estas esperando para hacerlo?

Método 2: Software de recuperación de archivos

Parece que cuando CTB-Locker cifra un archivo, primero hace una copia del mismo, codifica la copia y luego elimina el original. Debido a este procedimiento se puede usar un software de recuperación de archivos como R-Studio o Photorec para intentar recuperar algunos de los archivos originales. Es importante tener en cuenta que cuanto más se utilice la computadora, más difícil será recuperar los archivos eliminados sin cifrar.

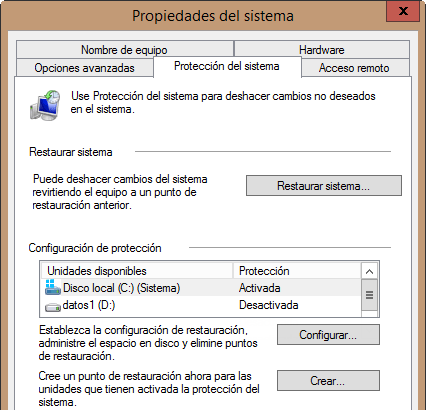

Método 3: Instantáneas de volumen de Windows (Shadow Volume Copies)

Como último recurso, puede tratar de restaurar los archivos a través de las instantáneas de volumen automática de Windows, siempre y cuando las mismas se encuentren activadas en el sistema operativo. Desafortunadamente, el malware intentará eliminar las instantáneas, pero a veces no logra hacerlo y esta copia puede utilizarse para restaurar los archivos.

¿Cómo restaurar archivos cifrados por Crypt0L0cker con instantáneas de volumen?

El servicio Shadow Copy de Windows, también conocido como Volume Snapshot Service (VSS), permite hacer copias automáticas periódicas de los datos almacenados en recursos compartidos así como unidades del equipo (sobre sistemas de ficheros NTFS). Para ello el VSS crea copias ocultas de los cambios que experimentan bloques de datos del sistema de ficheros, permitiendo así recuperar información individual (por ejemplo ficheros) en el caso de pérdida o borrado accidental.

A diferencia del sistema implementado en Windows XP (restauración del sistema), el VSS mantiene snapshots de volúmenes del sistema; por ejemplo, de toda la unidad C. De esta forma se protegerían no sólo los ficheros del sistema sino todos los datos contenidos en dicha unidad, incluyendo los documentos de los usuarios, ficheros de programas, etc.

Si se encuentra activada la opción «Restaurar sistema» del equipo, Windows crea copias instantáneas del sistema (Shadow Copy). Esta opción está disponible desde Windows XP Service Pack 2 en adelante.

Estos snapshots permiten restaurar una versión anterior de los archivos, antes de que fueran cifrados. Sin embargo, los archivos recuperados seguramente no serán la última versión del archivo.

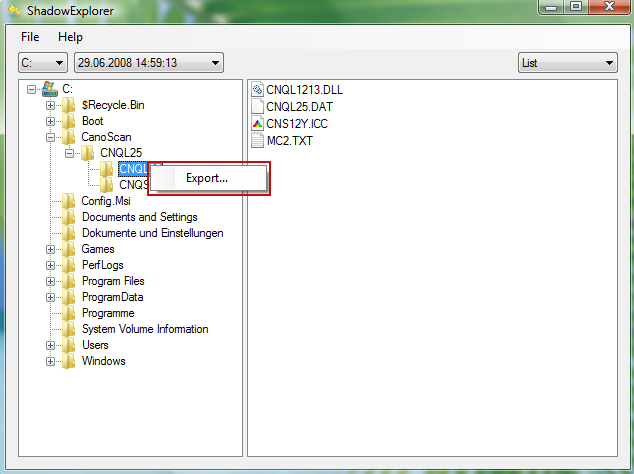

Existen dos métodos que pueden utilizarse para restaurar archivos y carpetas desde el Volume Shadow Copy. El primer método es usar las funciones nativas de Windows y el segundo método es utilizar la aplicación gratuita como Shadow Explorer. No hace daño probar ambos métodos y ver qué cual funciona mejor.

Para restaurar archivos individuales se puede hacer clic derecho sobre el archivo, ir a propiedades y seleccionar la versión anterior que se desea recuperar.

Click con el botón derecho en cualquier archivo cifrado o carpeta entera y click en «EXPORT…»

Utilidades para eliminar ransomware sin tener que pagar rescate

- Trojan-Ransom.Win32.Scraper (TorLocker) –> ScraperDecryptor.zip

- CoinVault –> decryption application

Otras soluciones

Herramienta de Kaspersky para descifrar los ficheros secuestrados

https://noransom.kaspersky.com/

DecryptoLocker.exe

https://www.decryptcryptolocker.com/Decryptolocker.exe

Cabe destacar que en Junio de 2014, a raíz de la Operación Tovar, los responsable de la desarticulación de la infraestructura de Gameover Zeus y CryptoLocker, las compañías FireEye y Fox-It crearon el servicio http://www.decryptcryptolocker.com/ para tratar de ayudar a los usuarios víctimas de este ransomware.

Dicho servicio utiliza las claves extraídas de la base de datos interceptada en dicha operación. Para conocer si la víctima puede recuperar sus documentos, únicamente tiene que subir uno de los ficheros cifrados al servicio e indicar su correo electrónico. En el caso de contar con la clave privada correspondiente, recibirá un correo en el que se le especificará dicha clave así como las instrucciones a seguir para descifrar el resto de ficheros por medio de la herramienta Decryptolocker.exe.

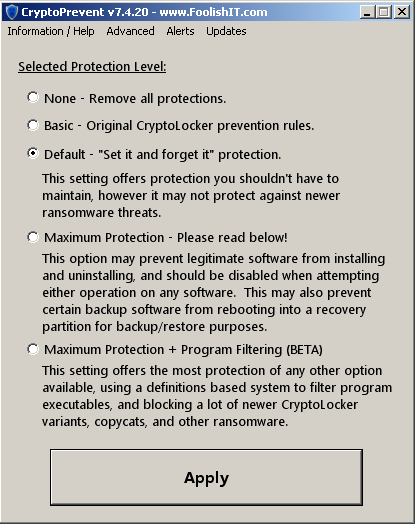

¿Cómo evitar o prevenir infección con CryptoLocker?

CryptoLocker no es detectado por ningún antivirus (técnicamente no es un virus).

Pequeña utilidad de Foolish IT para modificar los permisos de Windows y prevenir la infección:

CryptoPrevent también protege contra otras variantes como CryptoWall, CryptoFortress

Una buena recomendación, siguiendo la norma de la balanza (seguridad – usabilidad), es empezar a limitar la ejecución de aplicaciones desde las carpetas de los perfiles de los usuarios.

Para sistemas operativos Windows Vista o superiores:

- %AppData%\*.exe

- %AppData%\*\*.exe

- %LocalAppData%\Temp\rar*\*.exe

- %LocalAppData%\Temp\7z*\*.exe

- %LocalAppData%\Temp\wz*\*.exe

- %LocalAppData%\Temp\*.zip\*.exe

Y con mucho cuidado porque pueden dejar de funcionar las actualizaciones e instalaciones de aplicaciones que si queremos:

- %LocalAppData%\Temp\*.exe

- %LocalAppData%\Temp\*\*.exe

Para el sistema operativo Windows XP, La lista de bloqueo corresponde a la siguiente:

- %AppData%\*.exe

- %AppData%\*\*.exe

- %UserProfile%\Local Settings\Temp\rar*\*.exe

- %UserProfile%\Local Settings\Temp\7z*\*.exe

- %UserProfile%\Local Settings\Temp\wz*\*.exe

- %UserProfile%\Local Settings\Temp\*.zip\*.exe

- %UserProfile%\Local Settings\Temp\*.exe

- %UserProfile%\Local Settings\Temp\*\*.exe

Añadir las reglas para la extensión .scr (salva pantallas) para los nuevos métodos de ataque.

- %AppData%\*.scr

- %AppData%\*\*.scr

- %UserProfile%\Local Settings\Temp\rar*\*.scr

- %UserProfile%\Local Settings\Temp\7z*\*.scr

- %UserProfile%\Local Settings\Temp\wz*\*.scr

- %UserProfile%\Local Settings\Temp\*.zip\*.scr

- %UserProfile%\Local Settings\Temp\*.cab\*.scr

- %UserProfile%\Local Settings\Temp\*.scr

- %UserProfile%\Local Settings\Temp\*\*.scr

Autor y fuente del documento en: http://blog.elhacker.net